Menu

Blog Dewaweb

Search

Blog

Digital Marketing

Website

Tech Updates

Cyber Security

Company Updates

Services

Blog » Cyber Security » Pengertian Malware dan Pentingnya Anti Malware Dewaguard

Pengertian Malware dan Pentingnya Anti Malware Dewaguard

Pengertian Malware dan Pentingnya Anti Malware Dewaguard

Posted Byby Dewaweb TeamOctober 6, 2017

Malware adalah singkatan dari malicious software. Malware sendiri adalah sebuah software yang dirancang dengan tujuan untuk membahayakan, menyusup, atau merusak sebuah komputer. Malware juga biasa didefinisikan sebagai kode berbahaya. Software ini bisa melumpuhkan atau mengganggu operasi sebuah sistem, memungkinkan hacker untuk mendapat akses ke informasi rahasia dan sensitif serta memata-matai komputer serta pemilik komputer itu sendiri.

Malware dibuat secara khusus agar tersembunyi sehingga mereka bisa tetap berada di dalam sebuah sistem untuk periode waktu tertentu tanpa sepengetahuan pemilik sistem tersebut. Biasanya, mereka menyamarkan diri menjadi program yang bersih.

Efek dari malicious software biasa jauh lebih berbahaya bagi corporates dibanding untuk personal user. Jika malware menyerang jaringan sistem Anda, mereka bisa menyebabkan kerusakan dan gangguan yang meluas, yang memerlukan upaya pemulihan ekstensif di dalam organisasi.

Malware dapat menginfeksi komputer dengan masuk melalui email, hasil download internet, dan program-program yang sudah terinfeksi.

Kebanyakan kejahatan komputer yang sering terjadi adalah pencurian informasi personal atau pembentukan sebuah backdoor ke komputer Anda dimana seseorang bisa mendapatkan akses ke komputer Anda tanpa sepengetahuan dan izin Anda. Software yang membantu orang.-orang untuk melakukan hal-hal ini tanpa seizin Anda bisa dianggap sebagai malware.

Malware juga memiliki beberapa nama lain seperti badware dan di dokumen legal, malware lebih sering disebut sebagai computer contamination (kontaminasi sistem komputer). Sehingga apabila Anda melihat kata itu, itu hanyalah cara lain untuk menyebut malware.

Di bagian bawah artikel ini, kami juga sudah menyiapkan sebuah video tentang bagaimana cara mengatasi Malware di komputer dan website Anda. Jadi baca terus ya artikelnya!

Jenis-Jenis Malware

Menemukan kata yang dimulai dengan mal adalah tanda bahwa ada sesuatu yang buruk. Seperti yang sudah disebutkan di atas, kebanyakan ahli melihat istilah malware sebagai kontraksi dua kata – malicious software (perangkat lunak berbahaya). Kata itu memiliki konotasi buruk dengan konstruksi yang disengaja, namun psikologi sebenarnya dari malware sedikit kurang jelas.

Itu karena ada berbagai macam software berbahaya yang dapat Anda temukan dan hadapi, dengan jenis dan kategori ancaman baru muncul, apalagi di saat dunia bergerak menuju masa depan digital.

Sebuah penelitian menemukan bahwa jenis malware yang paling umum sekarang adalah Trojans dan worms, dengan virus mengalami penurunan dalam jumlah. Sementara itu di tahun ini, malware juga ditemukan sudah menargetkan mobile devices seperti smartphones dan tablets. Bahkan, ada malware yang sudah di pre-install di devicenya sendiri.

Promo Dewaweb

Lalu apa saja jenis-jenis Malware dan bagaimana mereka diklasifikasikan? Berikut adalah beberapa jenis malware.

1. VIRUS

Virus sudah ada sejak lama. John von Neumann adalah orang pertama yang melakukan penelitian akademik mengenai teori replikasi diri program komputer pada tahun 1949. Contoh pertama virus, atau apa yang bisa diklasifikasikan sebagai virus, sudah dideteksi sejak tahun 70-an.Karakteristik utama yang dimiliki sebuah software untuk memenuhi syarat sebagai virus adalah software yang mendorong untuk mereproduksi program di dalamanya. Ini berarti jenis malware ini akan mendistribusikan salinan programnya sendiri dengan cara apapun untuk menyebar.Ciri lain yang umum terjadi adalah mereka selalu tersembunyi di dalam sistem sehingga sulit untuk mendeteksi eksistensinya tanpa program keamanan khusus yang disebut antivirus.Pada dasarnya, mereka datang tanpa diundang, bersembunyi di dalam sebuah sistem dan biasanya bekerja tanpa jejak yang jelas. Inilah yang membuat mereka sangat mematikan.Mereka bersembunyi di dalam file komputer, dan komputer harus menjalankan file itu dengan kata lain, menjalankan kode itu, agar virus melakukan pekerjaan kotornya. Pada intinya, virus tidak lain hanyalah kode atau program menular yang menempel pada software lain dan biasanya memerlukan interaksi manusia untuk diperbanyak. Ini adalah bagaimana virus diklasifikasikan lebih lanjut, tergantung pada apakah mereka berada dalam binary executables, file data, atau di boot sector dari hard drive sistem tertentu.

2. WORMS

Ini adalah jenis malware yang menular. Worm adalah sebuah software mandiri yang bereplikasi tanpa menargetkan dan menginfeksi file tertentu yang sudah ada di komputer. Worms adalah sebuah program kecil yang mereplikasikan diri di dalam komputer untuk menghancurkan data-data yang ada di dalamnya. Mereka biasanya menargetkan file sistem operasi dan bekerja sampai drive mereka menjadi kosong.Yang membedakan worms dari virus adalah cara kerjanya. Virus memasukkan diri mereka ke dalam file yang sudah ada sementara worms hanya masuk ke dalam komputernya.worm biasa muncul melalui email dan instant messages, dan mereka membatasi aktivitasnya dengan apa yang dapat mereka capai di dalam aplikasi yang membantu mereka bergerak. Mereka menggunakan jaringan komputer untuk menyebar, bergantung pada kegagalan keamanan di komputer target untuk mengaksesnya, dan menghapus data.Banyak worms yang dirancang untuk menyebar dan tidak berusaha untuk mengubah sistem yang mereka lewati. Tetapi bahkan cara ini memiliki kemungkinan untuk menyebabkan gangguan besar dengan meningkatkan lalu lintas jaringan.Contoh Worms adalah Melissa, Morris, Mydoom, Sasser, Blaster, and Myife.

3. TROJAN HORSES

adalah sebuah program jahat yang menyamar menjadi sebuah program yang berguna bagi komputer Anda.Trojan disebarkan dengan menyamar menjadi software rutin yang membujuk user untuk menginstal program tersebut di PC mereka. Istilah ini sendiri berasal dari cerita Yunani kuno tentang sebuah kuda kayu yang digunakan untuk menyerang kota Troy secara diam-diam. Trojan horses di komputer juga menggunakan cara yang sama untuk menyerang komputer Anda.payload bisa apa saja, tapi biasanya berupa backdoor yang memungkinkan penyerang memiliki akses ilegal ke komputer yang terkena serangan. Trojan juga memberi penjahat cyber akses ke informasi personal pemilik komputer seperti IP address, password, dan detail akun bank. Mereka bisa digunakan untuk menginstal keyloggers yang bisa dengan mudah mengambil nama akun dan password atau data kartu kredit dan memberikannya kepada penjahat cyber. Kebanyakan serangan ransomware juga dilakukan menggunakan Trojan horse, dengan menjadi rumah bagi kode-kode berbahaya di dalam data yang sebenanya aman. sekarang dianggap sebagai malware paling berbahaya, terutama trojans yang dirancang untuk mencuri informasi finansial pemilik komputer tersebut. Beberapa jenis Trojan yang berbahaya biasa memperkenalkan softwarenya sebagai antivirus, padahal software mereka malah membawa masalah ke komputer Anda. contoh Trojan horses adalah Magic Lantern, FinFisher, WARRIOR PRIDE, Netbus, Beast, Blackhole exploit kit, Gh0st RAT, Tiny Banker Trojan, Clickbot.A, dan Zeus. Selain itu, di tahun 2015, ditemukan sebuah malware untuk Android bernama Shedun yang memang menargetkan mobile devices.

4. ROOTKITS

a. Rootkit adalah sebuah koleksi software yang dirancang khusus untuk memperbolehkan malware untuk mengumpulkan informasi. Jenis malware ini bekerja di balik layar sehingga pengguna komputer tidak akan curiga. ini bekerja seperti backdoor untuk malware agar mereka bisa masuk dan mengganggu sistem komputer Anda. Rootkit banyak digunakan oleh hackers untuk menginfeksi sebuah sistem. Ini bisa diinstal secara otomatis atau diinstal oleh penyerang saat mereka mendapat hak administrator.Cara mendeteksi rootkit tidaklah mudah karena jenis malware ini biasanya sering bisa menumbangkan software yang menempatkannya. Menghapus rootkit juga sama rumitnya dan dalam beberapa kasus hampir tidak mungkin, apalagi jika rootkit tinggal di dalam kernel sebuah sistem operasi. Menginstal ulang OS terkadang menjadi satu-satunya solusi untuk benar-benar menyingkirkan rootkit yang sudah advance.

5. RANSOMWARE

a. Ransomware diidentifikasi sebagai jenis software berbahaya yang paling menghancurkan. Ransomware adalah salah satu malware yang paling advance dan terus meningkat akhir-akhir ini. Ransomware memblokir akses ke data korban, agar bisa mengancam untuk mempublikasikannya atau menghapusnya sampai uang tebusan dibayar. Lebih buruk lagi, tidak ada jaminan bahwa membayar uang tebusan akan mengembalikan akses ke data, atau mencegah penghapusan.Jenis malware ini pada dasarnya menginfeksi sistem dari dalam,mengunci komputer dan membuatnya tidak berguna. Ransomware yang lebih sederhana dapat mengunci sistem yang mungkin sulit dibalikkan bagi kebanyakan orang, sementara ransomware yang lebih maju mengenkripsi file korban, membuat mereka tidak dapat diakses, dan menuntut pembayaran tebusan untuk mendekripsi file.Serangan ransomware awalnya mendapat popularitas di Rusia, namun jenis penipuan ini sekarang semakin populer di dunia internasional. Mereka biasanya dilakukan dengan menggunakan Trojan yang dilengkapi dengan muatan yang disamarkan sebagai file yang sah.Meskipun cara pemerasan digital ini telah digunakan sejak akhir 80-an, ini kembali menonjol pada akhir tahun 2013 dengan munculnya mata uang digital yang digunakan untuk mengumpulkan uang tebusan. Banyak vendor keamanan mengklasifikasikan ransomware menjadi ancaman cyber paling berbahaya – pendeteksian dan penghapusannya adalah proses yang rumit. Meskipun tersebar luas di platform PC, ransomware yang menargetkan sistem operasi mobile juga telah mengalami peningkatan.Uang tebusan utama seperti Reveton, CryptoLocker, CryptoWall, dan baru-baru ini, serangan WannaCry 2017, tidak menyebabkan kehancuran kecil. Sementara Fusob, salah satu keluarga ransomware mobile yang paling banyak digunakan, telah menggunakan taktik menakut-nakuti untuk memeras orang untuk membayar uang tebusan.

6. KEYLOGGERS

a. adalah software yang menyimpan semua informasi yang diketik dengan menggunakan keyboard. Keyloggers biasanya tidak memiliki kemampuan untuk menyimpan informasi yang dimasukkan dengan keyboard virtual dan device input lainnya, tetapi keyboard fisik memiliki resiko yang lebih besar akan malware jenis ini.keyloggers mengumpulkan informasi dan kemudian mengirimnya kepada penyerang. Penyerang kemudian akan mengeluarkan informasi sensitif seperti username dan password serta detail kartu kredit dari data-data yang dikumpulkan keyloggers.

7. GRAYWARE

a. adalah sebuah istilah yang pertama kali muncul di tahun 2004. Istilah ini digunakan untuk mendeskripsikan aplikasi dan files yang tidak diinginkan, tetapi tidak diklasifikasikan sebagai malware, dapat memperburuk kinerja sebuah komputer dan menyebabkan risiko keamanan. Program-program ini berperilaku menyebalkan atau tidak diinginkan, dan paling buruk, mereka memantau sistem dan memberi tahu rumah melalui telepon.Dua jenis grayware adalah adware dan spyware. Hampir semua software antivirus komersial yang tersedia bisa mendeteksi program-program yang kemungkinan besar tidak diinginkan. Mereka juga menawarkan mode terpisah untuk mendeteksi, mengkarantina, dan menghapus malware yang menampilkan advertisements atau iklan.

8. Adware

a. Meskipun software yang didukung iklan sekarang jauh lebih umum, dan dikenal sebagai adware di beberapa kalangan, kata tersebut telah dikaitkan dengan malware untuk beberapa lama. Meskipun adware bisa merujuk ke program apa saja yang didukung oleh iklan, biasanya malware tersebut menampilkan iklan dalam bentuk popup dan windows yang tidak bisa ditutup.ini mungkin adalah malware yang paling menguntungkan dan paling tidak berbahaya, dirancang dengan tujuan khusus menampilkan iklan di komputer Anda. Penggunaan adware semakin meningkat di ponsel, khususnya, dengan beberapa perusahaan China melakukan bundling dalam adware secara default di smartphone berbiaya rendah tertentu.

9. Spyware

a. Spyware, seperti namanya, adalah software yang selalu memata-matai Anda. Tujuan utamanya adalah untuk melacak aktivitas Internet Anda agar bisa mengirim adware.Spyware juga digunakan untuk mengumpulkan informasi tentang organisasi tanpa sepengetahuan mereka, dan mengirimkan informasi tersebut ke entitas lain, tanpa persetujuan dari pemilik data.

10. BACKDOORS

a. Sebuah backdoor di software atau sistem komputer pada umumnya merupakan portal yang tidak terdokumentasi yang memungkinkan administrator masuk ke sistem untuk melakukan troubleshoot atau melakukan perawatan. Tapi itu juga mengacu pada portal rahasia yang digunakan hacker dan agen intelijen untuk mendapatkan akses ilegal.Sebuah backdoor memiliki banyak arti. Ini bisa merujuk pada sebuah titik akses yang sah yang tertanam dalam sistem atau program software untuk administrasi jarak jauh.Umumnya backdoor jenis ini tidak terdokumentasi dan digunakan untuk pemeliharaan software atau sistem. Beberapa backdoors administratif dilindungi dengan username dan password hardcoded yang tidak dapat diubah; meskipun beberapa menggunakan kredensial yang bisa diubah. Seringkali, keberadaan backdoor tidak diketahui oleh pemilik sistem dan hanya diketahui oleh pembuat software. Built-in backdoorsadministrasi membuat kerentanan pada software atau sistem yang dapat digunakan penyusup untuk mendapatkan akses ke sistem atau data. juga bisa memasang backdoor sendiri pada sistem yang ditargetkan. Dengan melakukan itu, mereka bisa datang dan pergi sesuka mereka dan memberi mereka akses jarak jauh ke sistem. Malware yang terpasang pada sistem untuk tujuan ini sering disebut Trojan akses jarak jauh, atau RAT (remote access Trojan), dan dapat digunakan untuk menginstal malware lain di sistem atau mengekstrak data.

11. ROGUE SECURITY SOFTWARE

a. Rogue Security Software, atau juga sering disebut sebagai rogue antimalware, adalah sebuah software yang terlihat seperti software bermanfaat dari perspektif keamanan, padahal tidak. Rogue Security Software menyamar sebagai software asli dan menyesatkan Anda untuk ikut serta dalam transaksi yang tidak benar. Dengan kata sederhana, tujuan Rogue Security Software adalah menipu Anda agar percaya bahwa komputer Anda terinfeksi dengan beberapa ancaman serius, dan kemudian menipu Anda untuk menginstal / membeli software keamanan palsu.Program ini akan mengklaim untuk membantu komputer Anda menyingkirkan malware, sebenarnya justru sebaliknya. Mereka akan tetap berada dalam sistem dan terus-menerus mengganggu Anda tentang terinfeksi dan memaksa Anda untuk membeli solusinya (misalnya, menyarankan Anda untuk meningkatkan versi gratis program tersebut ke versi berbayar). Salah satu karakteristik penting dari software ini adalah adalah mengaitkan dirinya jauh ke dalam sistem dan tidak dapat dengan mudah dihapus atau dihapus.

12. BROWSER HIJACKER

a. Browser hijacker didefinisikan sebagai sebuah software yang tidak diinginkan yang mengubah pengaturan browser web tanpa izin pengguna. Malware ini menyebabkan penempatan iklan yang tidak diinginkan ke browser dan mungkin perubahan homepage atau search page menjadi halaman hijacker. Pada dasarnya malware ini membuat pengguna mengunjungi website tertentu, tidak peduli apakah mereka mau atau tidak agar hijacker mendapat profit yang lebih besar dari iklan. Browser hijackers juga mungkin mengandung spyware untuk mendapatkan informasi bank dan data sensitif lainnya.

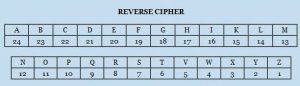

Gbr.6 Reverse Cipher

Gbr.6 Reverse Cipher

Gbr.8 Triangle Cipher

Gbr.8 Triangle Cipher